Sve što trebate znati kada je Mac zaražen novim malware-om Silver Sparrow (09.15.25)

Ako mislite da je vaš Mac zaštićen od zlonamjernog softvera, razmislite ponovo. Autori zlonamjernog softvera postali su vješti u iskorištavanju ranjivosti različitih platformi, uključujući macOS. To je očito u prethodnim infekcijama zlonamjernim softverom koje su ciljale Macove, uključujući malware Shlayer i malware Top Results.

Što je macOS malware Silver Sparrow?Nedavno su istraživači sigurnosti Red Canary, Malwarebytes i VMware Carbon Black otkrio je novi macOS malware koji je globalno zarazio više od 40 000 Mac računara. Ova nova prijetnja zove se Srebrni vrabac. Prema podacima Malwarebytesa, zlonamjerni softver proširio se u 153 zemlje, a Sjedinjene Države, Ujedinjeno Kraljevstvo, Kanada, Francuska i Njemačka imale su najveće koncentracije. Nejasno je koliko je od tih 40 000 Mac M1 računara i ne znamo točno kako izgleda distribucija.

Istraživači su primijetili da, iako Silver Sparrow predstavlja razumno ozbiljnu prijetnju zaraženom uređaju, ne pokazuje zlonamjerno ponašanje koje se često očekuje od uobičajenog macOS adwarea. To malware čini više zbunjujućim jer sigurnosni stručnjaci nemaju pojma za što je zlonamjerni softver dizajniran.

Međutim, istraživači su primijetili da je zlonamjerni softver i dalje bio spreman za isporuku zlonamjernog tereta u bilo kojem trenutku. Nakon istrage, virus malcosa Silver Sparrow nikada nije isporučio zlonamjerni teret na zaraženim uređajima, ali upozorili su pogođene korisnike Maca da i dalje predstavlja značajne rizike unatoč svom uspavanom ponašanju.

Iako istraživači nisu primijetili kako Silver Sparrow isporučuje dodatne zlonamjerne terete, njegova kompatibilnost s čipovima M1, globalni doseg, visoka stopa zaraze i operativna zrelost čine Silver Sparrow razumno ozbiljnom prijetnjom. Sigurnosni stručnjaci također su otkrili da je zlonamjerni softver Mac kompatibilan s Intel i Apple Silicon procesorima.

Evo približnog vremenskog okvira razvoja malware-a Silver Sparrow:

- kolovoz 18. 2020 .: Izrađena je domena povratnog poziva za zlonamjerni softver verzije 1 (verzija koja nije M1) api.mobiletraits [.] Com

- 31. kolovoza 2020 .: Verzija 1 zlonamjernog softvera (verzija koja nije M1) predata na VirusTotal

- 2. rujna 2020 .: datoteka version.json viđena tijekom izvršenja zlonamjernog softvera dostavljena na VirusTotal

- 5. prosinca 2020: Domena povratnog poziva za malware verzije 2 (verzija M1) stvorena api.specialattributes [.] com stvoreno

- 22. siječnja 2021: PKG verzija 2 (koja sadrži M1 binarnu datoteku) poslana na VirusTotal

- 26. siječnja 2021: Red Canary otkrio je zlonamjerni softver Silver Sparrow verzija 1

- 9. veljače 2021: Red Canary otkrio je malware Silver Sparrow verzija 2 (verzija M1)

Sigurnosna tvrtka Red Canary otkrila je novi zlonamjerni softver koji cilja Mac koji je opremljen novim M1 procesorima. Zlonamjerni softver naziva se Silver Sparrow i za izvršavanje naredbi koristi API macOS Installer Javascript. Evo što trebate znati.

Nitko ne zna sa sigurnošću. Jednom na Macu, Silver Sparrow se jednom na sat poveže s poslužiteljem. Istraživači sigurnosti zabrinuti su da bi se mogao pripremiti za veliki napad.

Sigurnosna tvrtka Red Canary vjeruje da bi, iako je Silver Sparrow sada već isporučio zlonamjerni teret, mogao predstavljati prilično ozbiljnu prijetnju.

Zlonamjerni softver postao je zapažen jer radi na Appleovom čipu M1. To ne znači nužno da kriminalci posebno ciljaju M1 Macs, već sugerira da i M1 Macs i Intel Macs mogu biti zaraženi.

Ono što je poznato jest da zaražena računala kontaktiraju poslužitelj jednom na sat , pa je to možda neki oblik pripreme za veliki napad.

Zlonamjerni softver koristi Mac OS Installer Javascript API za izvršavanje naredbi.

Tvrtka za zaštitu do sada nije mogla utvrditi kako naredbe vode do bilo čega dalje, pa je stoga još uvijek nepoznato u kojoj mjeri Silver Sparrow predstavlja prijetnju. Sigurnosna tvrtka ipak vjeruje da je zlonamjerni softver ozbiljan.

S Appleove strane, tvrtka je opozvala certifikat koji se koristi za potpisivanje paketa povezanog sa malwareom Silver Sparrow.

Unatoč Appleovoj notarskoj usluzi, programeri macOS zlonamjernog softvera uspješno su usmjerili proizvode na jabuke, uključujući one koji koriste najnoviji ARM čip poput MacBook Pro, MacBook Air i Mac Mini.

Apple tvrdi da ima "industriju- vodeći ”mehanizam za zaštitu korisnika na snazi, ali prijetnja od zlonamjernog softvera i dalje se pojavljuje.

Zapravo, čini se da su akteri prijetnji već ispred igre, ciljajući M1 čipove u povojima. To je usprkos tome što mnogi legitimni programeri nisu prenijeli svoje aplikacije na novu platformu.

Silver Sparrow macOS malware isporučuje binarne datoteke za Intel i ARM, koristi AWS i Akamai CDN

Istraživači su objasnili Silver Operacije Sparrowa u blogu „Isjecanje krila srebrnog vrapca: Izbacivanje macOS zlonamjernog softvera prije nego što poleti“.

Novi komadić zlonamjernog softvera postoji u dvije binarne datoteke, formatu Mach-objekta koji cilja Intel x86_64 procesore i Mach-O binarno dizajniran za M1 Mac.

Zlonamjerni softver macOS instalira se putem instalacijskih paketa tvrtke Apple pod nazivom "update.pkg" ili "Updater.pkg."

Arhiva uključuje JavaScript kôd koji se pokreće prije izvršavanja instalacijske skripte, što korisnika poziva da dopusti program "utvrđuje može li se softver instalirati."

Ako korisnik prihvati, JavaScript kôd instalira skriptu nazvanu verx.sh. Prekid postupka instalacije u ovom je trenutku uzaludan jer je sustav već zaražen, prema Malwarebytesu.

Jednom instalirana, skripta kontaktira naredbeni i kontrolni poslužitelj svakog sata, provjeravajući izvršavaju li naredbe ili binarne datoteke.

Naredbeni i nadzorni centar radi na infrastrukturi Amazon Web Services (AWS) i Akamai network delivery network (CDN). Istraživači su rekli da upotreba oblačne infrastrukture otežava blokiranje virusa.

Začudo, istraživači nisu otkrili postavljanje konačnog korisnog tereta, što je krajnji cilj zlonamjernog softvera učinilo tajnom.

Primijetili su da je možda zlonamjerni softver čekao da se ispune određeni uvjeti. Slično tome, mogao bi otkriti da ga nadgledaju sigurnosni istraživači, izbjegavajući tako postavljanje zlonamjernog tereta.

Kada se izvrše, binarne datoteke Intel x86_64 ispisuju "Hello World", dok binarne datoteke Mach-O prikazuju "Učinio si to ! "

Istraživači su ih nazvali" binarnim datotekama promatrača "jer nisu pokazivali zlonamjerno ponašanje. Uz to, macOS zlonamjerni softver ima mehanizam za uklanjanje, dodajući svoje prikrivene mogućnosti.

Međutim, primijetili su da značajka samoinstaliranja nikada nije korištena ni na jednom od zaraženih uređaja. Zlonamjerni softver također traži URL img s kojeg je preuzet nakon instalacije. Tvrdili su da programeri zlonamjernog softvera žele pratiti koji je distribucijski kanal najučinkovitiji.

Istraživači nisu mogli shvatiti kako je zlonamjerni softver isporučen, ali mogući kanali distribucije uključuju lažna flash ažuriranja, piratski softver, zlonamjerne oglase ili legitimne aplikacije.

Cyber kriminalci definiraju pravila svojih napada i to je na nama je da se obranimo od njihove taktike, čak i kad te taktike nisu potpuno jasne. To je situacija sa Silver Sparrowom, novootkrivenim zlonamjernim softverom koji cilja macOS. Trenutno se čini da to ne čini previše strašno, ali može pružiti uvid u taktike od kojih bismo se trebali braniti.

Tehničke specifikacije malware-a Silver Sparrow

Prema istrazi istraživača, postoje dvije verzije malware-a Silver Sparrow, koje se nazivaju "verzija 1" i "verzija 2".

Zlonamjerna verzija 1

- Naziv datoteke: Updater.pkg (instalacijski paket za v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Verzija zlonamjernog softvera 2

- Naziv datoteke: ažuriranje .pkg (instalacijski paket za v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Osim promjene URL-ova za preuzimanje i komentara skripti, dvije verzije zlonamjernog softvera imale su samo jednu veliku razliku. Prva inačica uključivala je Mach-O binarni program kompiliran za arhitekturu Intel x86_64, dok je druga verzija uključivala Mach-O binarni program kompiliran za obje arhitekture Intel x86_64 i M1 ARM64. To je važno jer je arhitektura M1 ARM64 nova i za novu platformu je otkriveno vrlo malo prijetnji.

Čini se da Mach-O sastavljeni binarni programi ne čine ništa, pa ih se naziva "promatračima binarne datoteke. "

Kako se distribuira srebrni vrabac?Na temelju izvješća, puno se prijetnji MacOS-om distribuira putem zlonamjernih reklama kao pojedinačni, samostalni instalateri u PKG ili DMG obliku, maskirajući se kao legitimna aplikacija - poput Adobe Flash Player - ili kao ažuriranja. U ovom slučaju, međutim, napadači su zlonamjerni softver distribuirali u dva različita paketa: Updater.pkg i update.pkg. Obje verzije koriste iste tehnike za izvršavanje, razlikujući se samo u kompilaciji binarnog promatrača.

Jedna jedinstvena stvar kod Silver Sparrow-a je da njegovi instalacijski paketi koriste macOS Installer JavaScript API za izvršavanje sumnjivih naredbi. Iako to rade i neki legitimni softveri, ovo prvi put čini zlonamjerni softver. To je odstupanje od ponašanja koje obično uočavamo u zlonamjernim instalacijskim programima macOS-a, koji za izvršavanje naredbi obično koriste skripte za predinstalaciju ili postinstalaciju. U slučajevima predinstalacije i postinstalacije, instalacija generira određeni obrazac telemetrije koji izgleda ovako:

- Nadređeni postupak: package_script_service

- Proces: bash, zsh, sh, Python, ili drugi tumač

- Naredbeni redak: sadrži predinstalaciju ili postinstalaciju

Ovaj obrazac telemetrije nije posebno pokazatelj zlonamjernosti s visokom vjernošću, jer čak i legitimni softver koristi skripte, ali pouzdano prepoznaje instalatere koristeći skripte za predinstalaciju i postinstalaciju općenito. Silver Sparrow razlikuje se od onoga što očekujemo od zlonamjernih macOS instalacijskih programa uključivanjem JavaScript naredbi unutar datoteke definicije distribucije XML datoteke paketa. Ovo daje drugačiji obrazac telemetrije:

- Nadređeni postupak: Instalater

- Proces: bash

Kao i kod skripti za predinstalaciju i postinstalaciju, ovaj obrazac telemetrije nije dovoljan da samostalno prepozna zlonamjerno ponašanje. Skripte za predinstalaciju i postinstalaciju uključuju argumente naredbenog retka koji nude tragove o tome što se zapravo izvršava. Zlonamjerne JavaScript naredbe, s druge strane, izvode se pomoću legitimnog postupka instalacije macOS-a i nude vrlo malo vidljivosti sadržaja instalacijskog paketa ili kako taj paket koristi JavaScript naredbe.

Znamo da zlonamjerni softver je instaliran putem Apple instalacijskih paketa (.pkg datoteke) pod nazivom update.pkg ili Updater.pkg. Međutim, ne znamo kako su te datoteke isporučene korisniku.

Ove .pkg datoteke sadržavale su JavaScript kôd, na takav način da bi se kôd pokrenuo na samom početku, prije nego što je instalacija stvarno započela . Tada bi se pitalo korisnika želi li dopustiti pokretanje programa "da bi se utvrdilo može li se softver instalirati."

Instalacijski program Silver Sparrow poručuje korisniku:

“Ovaj će paket pokrenuti program da utvrdi može li se softver instalirati.”

To znači da, ako želite kliknuti Nastavi, ali onda bolje razmislite i zatvorite instalacijski program, bilo bi prekasno. Već ste zaraženi.

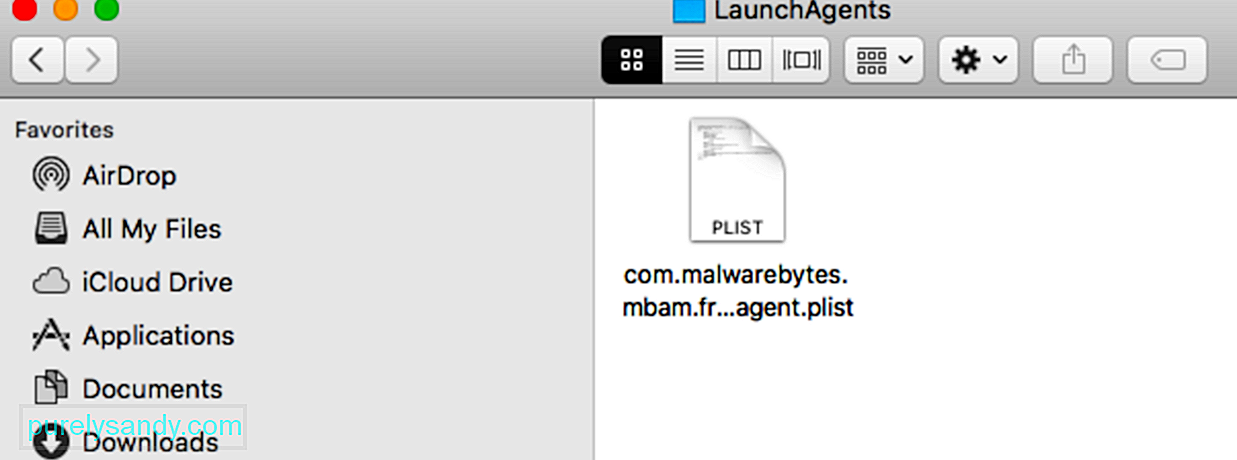

Još jedan pokazatelj zlonamjerne aktivnosti bio je postupak PlistBuddy koji je stvorio LaunchAgent na vašem Macu.

LaunchAgents pružaju način da uputite launchd, sustav inicijalizacije macOS-a, za povremeno ili automatsko izvršavanje zadataka. Može ih napisati bilo koji korisnik na krajnjoj točki, ali obično će se izvršavati i kao korisnik koji ih zapisuje.

Postoji više načina za stvaranje popisa svojstava (popisa) na macOS-u, a ponekad hakeri koriste različite metode kako bi postigli svoje potrebe. Jedan od takvih načina je putem PlistBuddy, ugrađenog alata koji vam omogućuje stvaranje različitih popisa svojstava na krajnjoj točki, uključujući LaunchAgents. Ponekad se hakeri obraćaju PlistBuddyju kako bi utvrdili postojanost, a to omogućava braniteljima da lako pregledaju sadržaj pokretačkog sredstva pomoću EDR-a jer se sva svojstva datoteke prikazuju u naredbenom retku prije pisanja.

U Silver Sparrow's slučaju, ovo su naredbe kojima se piše sadržaj plista:

- PlistBuddy -c “Dodaj: Označi niz init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Dodaj: RunAtLoad bool true“ ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Dodaj: StartInterval integer 3600“ ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Dodaj: niz Argumenata programa” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Dodaj: ProgramArguments: 0 string '/ bin / sh'” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Dodaj: ProgramArguments: 1 string -c” ~ /Library/Launchagents/init_verx.plist

XML programa LaunchAgent Plist sličit će sljedećem:

Oznaka

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[vremenska oznaka] [podaci s preuzete liste]

Silver Sparrow također uključuje provjeru datoteke koja uzrokuje uklanjanje svih mehanizama trajanja i skripti provjerom prisutnosti ~ / Library /._ insu na disku. Ako je datoteka prisutna, Silver Sparrow uklanja sve svoje komponente s krajnje točke. Izvještaji iz Malwarebytesa (d41d8cd98f00b204e9800998ecf8427e) naznačili su da je datoteka ._insu prazna.

ako je [-f ~ / Library /._ insu]

onda

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

Na kraju instalacije, Silver Sparrow izvršava dvije naredbe za otkrivanje kako bi konstruirao podatke za uvijeni HTTP POST zahtjev koji pokazuje da je došlo do instalacije. Jedan dohvaća UUID sustava za izvješćivanje, a drugi pronalazi URL koji se koristi za preuzimanje izvorne datoteke paketa.

Izvršavanjem sqlite3 upita, zlonamjerni softver pronalazi izvorni URL s kojeg je preuzeo PKG, dajući cyber kriminalcima ideja uspješnih kanala distribucije. Ovu vrstu aktivnosti obično vidimo na zlonamjernom adware-u na macOS-u: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'select LSQuarantineDataURLString from LSQuarantineEvent where LSQuarantineDataURLStua like order [by redac [L] > Kako ukloniti zlonamjerni softver Silver Sparrow s Maca

Apple je brzo poduzeo korake da poništi certifikate programera koji su omogućili instaliranje malware-a Silver Sparrow. Daljnje instalacije stoga više ne bi trebale biti moguće.

Appleovi kupci obično su zaštićeni od zlonamjernog softvera jer sav softver preuzet izvan Mac App Storea mora biti ovjeren kod javnog bilježnika. U ovom se slučaju čini da su pisci zlonamjernog softvera uspjeli dobiti certifikat koji je korišten za potpisivanje paketa.

Bez ovog certifikata zlonamjerni softver više ne može zaraziti više računala.

Drugi način otkrivanja Silver Sparrow-a je traženjem prisutnosti pokazatelja koji potvrđuju imate li posla s infekcijom Silver Sparrow ili nečim drugim:

- Potražite postupak koji se čini da izvršava PlistBuddy zajedno s naredbenim retkom koji sadrži sljedeće: LaunchAgents i RunAtLoad i true. Ova analitika pomaže u pronalaženju više obitelji macOS zlonamjernog softvera koji uspostavljaju postojanost LaunchAgent.

- Potražite postupak koji se čini sqlite3 koji se izvršava zajedno s naredbenim retkom koji sadrži: LSQuarantine. Ova analitika pomaže u pronalaženju više obitelji macOS zlonamjernih programa koji manipuliraju ili pretražuju metapodatke za preuzete datoteke.

- Potražite postupak koji se čini da se izvrće uvijačno u kombinaciji s naredbenim retkom koji sadrži: s3.amazonaws.com. Ova analitika pomaže u pronalaženju više porodica macOS zlonamjernih programa koji koriste S3 segmente za distribuciju.

Prisutnost ovih datoteka također ukazuje na to da je vaš uređaj ugrožen bilo verzijom 1 ili verzijom 2 malverza Silver Sparrow :

- ~ / Library /._ insu (prazna datoteka koja se koristi da signalizira zlonamjerni softver da se sam izbriše)

- /tmp/agent.sh (skripta ljuske izvršena za povratni poziv instalacije)

- /tmp/version.json (datoteka preuzeta sa S3 za određivanje tijeka izvršenja)

- /tmp/version.plist (version.json pretvoren u popis svojstava)

Za inačicu zlonamjernog softvera 1:

- Naziv datoteke: Updater.pkg (instalacijski paket za v1) ili program za nadogradnju (promatrač Mach-O Intel binarni u v1 paketu)

- MD5: 30c9bc7d40454e501c358f77449071aa ili c668003c9c5b1689ba47a431512b03cc

- zona>

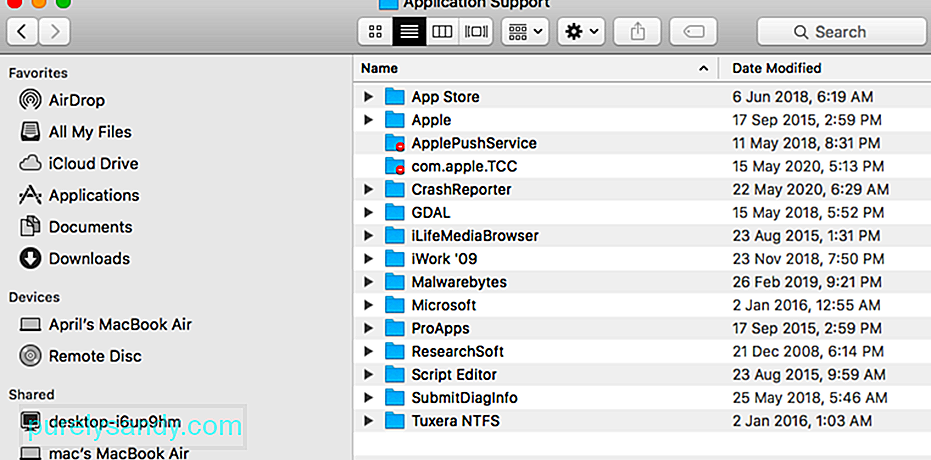

- ~ / Library / Application Support / agent_updater / agent.sh (v1 skripta koja se izvršava svaki sat)

- / tmp / agent (datoteka koja sadrži konačnu v1 nosivost ako se distribuira)

- ~ / Library / Launchagents / agent.plist (v1 mehanizam trajanja)

- ~ / Library / Launchagents / init_agent.plist (v1 mehanizam postojanosti)

- ID programera Saotia Seay (5834W6MYX3) - v1 binarni potpis slučajnih prolaznika opozvao Apple

Za inačicu zlonamjernog softvera 2:

- Naziv datoteke: update.pkg (instalacijski paket za v2) ili tasker.app/Contents/MacOS/tasker (promatrač Mach-O Intel & amp; M1 binarni u v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 ili b3707124ef / b37019124ea li>

- s3.amazonaws [.] com (S3 segment koji drži verziju.json za v2)

- ~ / Library / Application Support / verx_updater / verx.sh (v2 skripta koja se izvršava svaki sat)

- / tmp / verx (datoteka koja sadrži konačni v2 teret ako se distribuira)

- ~ / Library / Launchagents / verx.plist (v2 mehanizam postojanja)

- ~ / Library / Launchagents / init_verx.plist (v2 mehanizam postojanosti)

- ID programera Julie Willey (MSZ3ZH74RK) - v2 slučajni binarni potpis opozvao Apple

Da biste izbrisali malware Silver Sparrow, ovo su koraci:

1. Skenirajte pomoću softvera za zaštitu od zlonamjernog softvera.Najbolja obrana od zlonamjernog softvera na vašem računalu uvijek će biti pouzdani softver za zaštitu od zlonamjernog softvera, kao što je Outbyte AVarmor. Razlog je jednostavan, softver za zaštitu od zlonamjernog softvera skenira cijelo vaše računalo, pronalazi i uklanja sve sumnjive programe bez obzira koliko su dobro skriveni. Ručno uklanjanje zlonamjernog softvera može funkcionirati, ali uvijek postoji šansa da nešto propustite. Dobar program protiv zlonamjernog softvera ne.

2. Izbrišite programe, datoteke i mape Silver Sparrow.

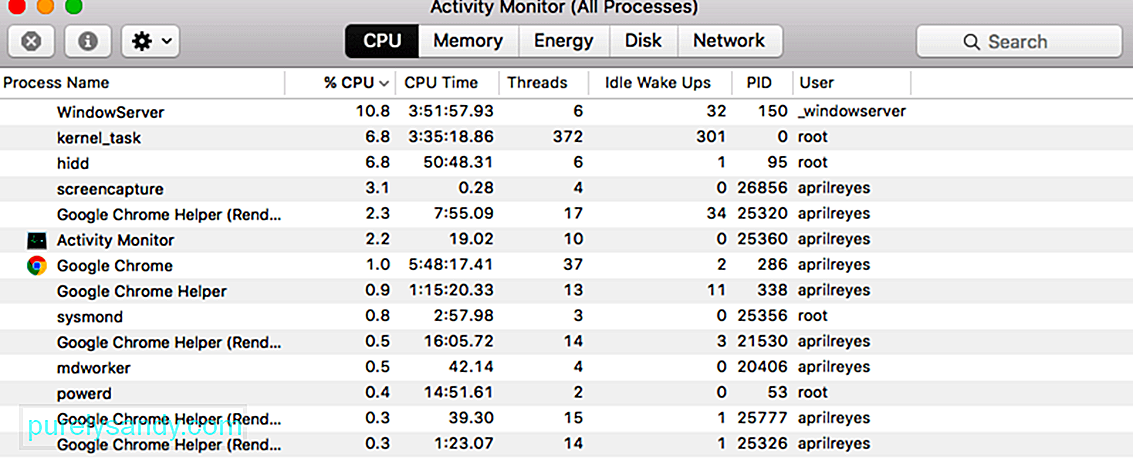

Da biste na svom Macu izbrisali malware Silver Sparrow, prvo idite na Monitor aktivnosti i ubijajte sve sumnjive procese. U suprotnom, dobit ćete poruke o pogrešci kada je pokušate izbrisati. Da biste došli do Monitor aktivnosti, poduzmite sljedeće korake:

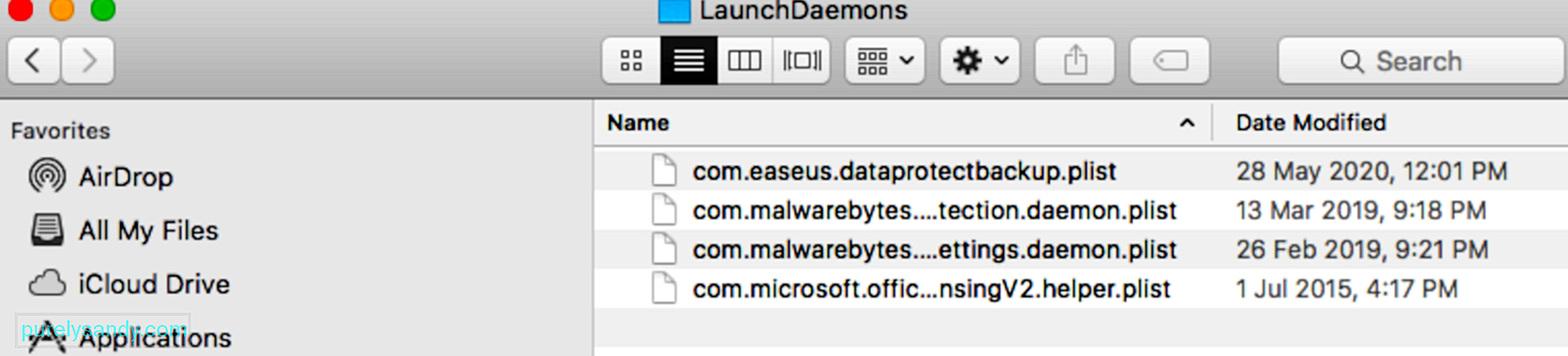

Nakon što izbrišete bilo koji sumnjivi program, morat ćete i izbrisati malware datoteke i mape. Slijede koraci koje treba poduzeti:

Nakon ručnog brisanja zlonamjernog softvera s tvrdih diskova računala, morat ćete i deinstalirati bilo koja proširenja preglednika Top Results. Idite na Postavke & gt; Proširenja u pregledniku koji upotrebljavate i uklonite sva proširenja koja vam nisu poznata. Možete i vratiti preglednik na zadane postavke, jer će se time ukloniti i sva proširenja.

SažetakMalware Silver Sparrow ostaje misteriozan jer ne preuzima dodatni teret ni nakon dužeg vremena. To znači da nemamo pojma za što je zlonamjerni softver dizajniran, a korisnici Maca i sigurnosni stručnjaci ostaju zbunjeni oko toga što treba učiniti. Unatoč nedostatku zlonamjernih aktivnosti, prisutnost samog zlonamjernog softvera predstavlja prijetnju za zaražene uređaje. Stoga ga treba odmah ukloniti i ukloniti sve njegove tragove.

Youtube video: Sve što trebate znati kada je Mac zaražen novim malware-om Silver Sparrow

09, 2025